Comment éviter les arnaques sur internet et ne pas devenir victime. Partie 2

24 sept. 2024 | Jindřich Zechmeister

Sur Internet, le risque de fraude est omniprésent, et il est difficile de faire confiance à qui que ce soit ou à quoi que ce soit. L'argent est souvent la principale cible, c'est pourquoi les attaquants le convoitent particulièrement. Cet article vous aidera à détecter, comprendre et gérer ces menaces, tout en vous montrant comment adopter un comportement sécurisé dans l'environnement en ligne.

Comment se protéger de la fraude sur internet

Dans la première partie de l'article, vous avez découvert les différents types de fraudes sur Internet. Voyons maintenant comment se défendre contre elles.

Il est recommandé d'adopter quelques habitudes de base. Ne cliquez pas sur les liens que vous recevez, mais accédez aux services bancaires en ligne ou à d'autres services via leur site officiel. La majorité des liens malveillants se trouvent encore dans les e-mails. Si vous utilisez un lien, vérifiez où il mène. En HTML, il est très simple de faire pointer un lien vers un domaine différent de celui affiché.

Le courrier électronique est utilisé depuis plus de 50 ans et, à l'époque de sa création, cette technologie ne prenait pas en compte le spam. L'usurpation du nom et de l'adresse de l'expéditeur est extrêmement simple dans un e-mail, peu importe ce qui est écrit. En réponse à cela, plusieurs technologies ont été développées pour nous protéger contre ces fraudes. Bien que ces technologies soient aujourd'hui largement répandues, nous vous déconseillons d'ouvrir des liens dans les e-mails provenant d'expéditeurs inconnus, et il est déconseillé d'ouvrir les messages marqués comme Spam.

Soyez prudent avec les messages non souhaités, surtout s'ils contiennent des liens. Le courrier électronique reste le principal vecteur d’attaques de phishing et le restera probablement longtemps. Les réseaux sociaux suivent de près. Considérez tous les liens vers les réseaux sociaux que vous recevez après une conversation chat comme suspects.

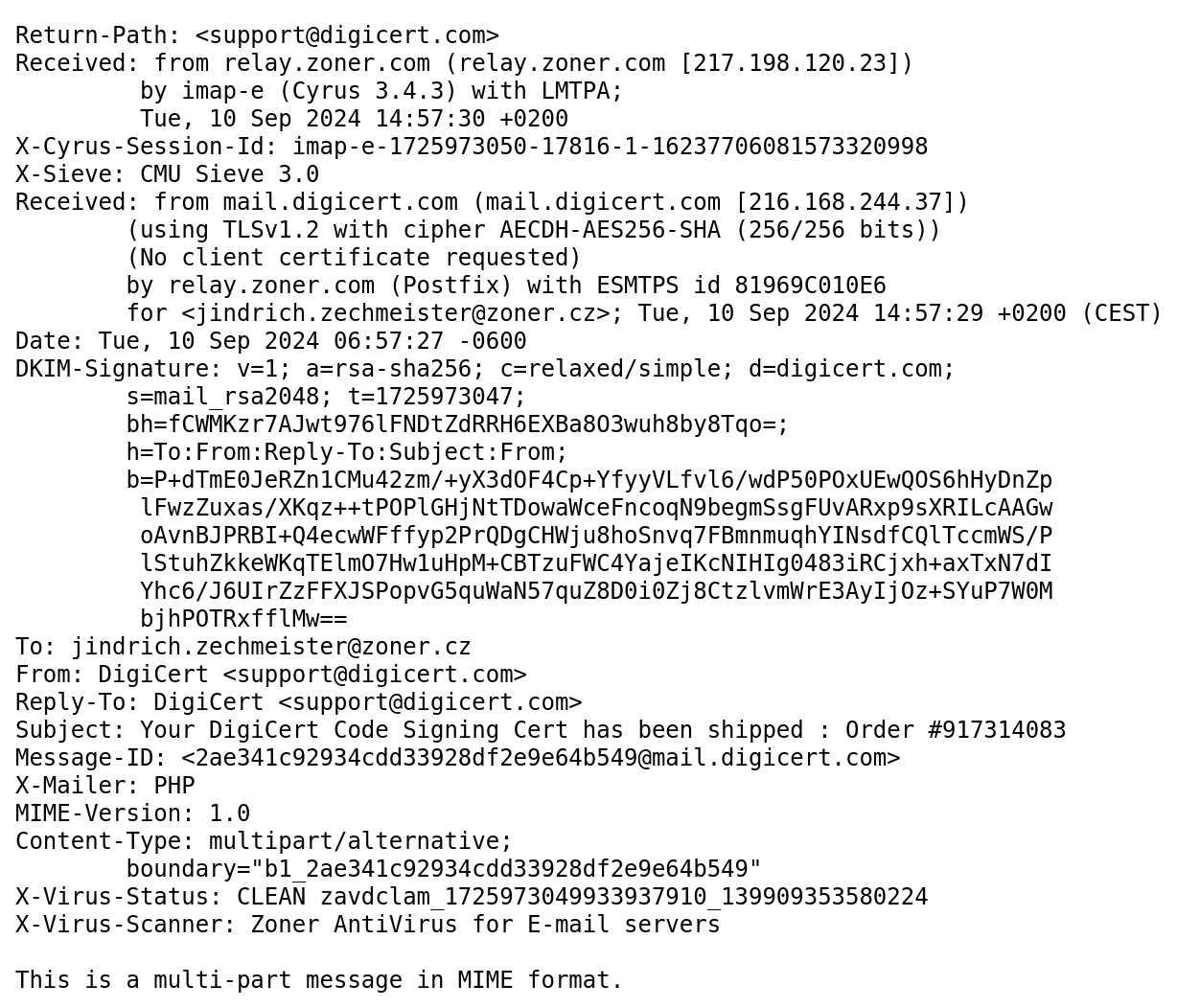

Pour chaque e-mail reçu, il est possible d’afficher ce que l’on appelle l’en-tête, c’est-à-dire les informations techniques complètes, où sont répertoriés le véritable expéditeur et le chemin complet du message sur Internet. Des utilisateurs non expérimentés ne sont pas familiers avec l’en-tête d’un message. Bien qu'il existe des outils pour l'analyser (voir plus bas), nous vous recommandons de choisir un fournisseur de messagerie approuvé qui assure cette protection automatiquement. Par exemple, les services de messagerie utilisent des systèmes Antispam, Antivirus et Antimalware. En combinant les technologies SPF, DKIM et DMARC, ils garantissent qu'aucun e-mail frauduleux n'arrive dans votre boîte de réception.

Si jamais vous souhaitez faire vérifier un e-mail suspect par un expert, ne le lui transférez pas, cela ne sert à rien. Enregistrez-le au format EML (extension .eml) et envoyez-le avec les en-têtes du message.

Si vous souhaitez vous connecter par exemple à votre banque, saisissez toujours son lien manuellement dans le navigateur. Déconnectez-vous également des systèmes lorsque vous avez terminé. En cas d'incertitude, vérifiez, par exemple, que votre banque dispose d'un certificat délivré spécifiquement pour elle (et non d'un certificat anonyme sans informations).

La fraude liée aux achats en ligne existe depuis aussi longtemps qu'Internet. Les fraudeurs demandent un paiement urgent à l'avance, puis ne livrent pas la marchandise ou envoient un objet sans valeur. Nous vous recommandons de ne pas vous laisser séduire par des offres suspectes, de ne pas utiliser de plateformes anonymes, et de toujours payer via un intermédiaire (portails comme eBay). N'achetez que dans des magasins que vous connaissez, car de nombreuses e-shops, souvent chinoises, livrent en retard ou pas du tout, voire vous arnaquent discrètement. Ne communiquez pas les coordonnées de votre carte de paiement aux e-boutiques, mais utilisez d'autres méthodes de paiement (voir paragraphe "Principes de protection supplémentaires").

Et enfin, je répéterai la règle de base du début : ne croyez pas aux miracles. Ne croyez pas aux gains miraculeux à la loterie, aux transferts d'argent inattendus sur votre compte, ni à l'amour via Facebook.

Utilisez des mots de passe forts et l'authentification à deux facteurs

Les mots de passe forts sont essentiels pour qu'un attaquant ne puisse pas facilement les deviner ou les déchiffrer. Si vous utilisez un mot de passe court, un attaquant peut facilement le déchiffrer en essayant toutes les combinaisons possibles de caractères et de chiffres, tout en augmentant progressivement la longueur, ou en utilisant une "attaque par dictionnaire". Cela signifie qu'il essaiera des mots de passe déjà connus et craqués, ainsi que des mots généraux.

Le mot de passe ne doit pas être court ni être un mot courant. Il doit contenir à la fois des chiffres et des caractères spéciaux pour le rendre plus compliqué. Cependant, les utilisateurs font souvent une grosse erreur en ajoutant des chiffres et des caractères spéciaux à la fin du mot de passe, là où ils sont moins efficaces.

L'utilisation de noms, par exemple ceux de membres de la famille, est une grave erreur. Prenons un exemple fréquent de création de mot de passe. M. Novotný veut se souvenir facilement de son mot de passe, c'est pourquoi il choisit comme base le prénom de sa femme. Il pense que c'est une bonne idée, car ce n'est pas un mot courant et il s'en souvient bien. Le mot de passe "jana" est cependant trop court, donc il décide d'ajouter quelque chose. Pour s'assurer qu'il se souvienne bien du mot de passe, il ajoute à la fin l'année de naissance de sa femme, créant ainsi le mot de passe "jana85" ou une version plus longue "jana1985". Le mot de passe compte alors 8 caractères et certains services peuvent l'accepter. Cependant, M. Novotný constate que plusieurs services refusent son mot de passe, car il manque une majuscule et un caractère spécial. Comment va-t-il s'en sortir ?

Il crée une autre version du mot de passe, "Jana1985!", qui contient une majuscule et un caractère spécial. Ce mot de passe a désormais plus de chances d'être accepté par les services. Et s'il doit modifier ou allonger le mot de passe, il ajoute simplement un autre caractère spécial à la fin.

M. Novotný nous a montré la pire méthode possible, qui, malheureusement, reste très répandue. Un attaquant qui cible M. Novotný n'aura aucun problème à connaître le prénom de sa femme, ni à découvrir son année de naissance. L'attaquant ne sera alors plus qu'à un caractère spécial de décrypter le mot de passe, et il sait qu'il finira probablement par réussir. Il tente donc quelques caractères spéciaux et le mot de passe est déchiffré en quelques secondes.

Cela vous semble exagéré ? De tels cas existent, et il suffit que l'attaquant ait un motif suffisamment fort (vol d'argent, jalousie, chantage, ou simplement l'ennui). Pour créer des mots de passe, utilisez uniquement les générateurs de mots de passe inclus dans tout bon gestionnaire de mots de passe. De nombreux générateurs de mots de passe existent également en ligne, comme Password Generator Plus.

Des dizaines, voire des centaines de mots de passe que l'internaute moyen utilise sont impossibles à retenir (et il ne faut surtout pas réutiliser les mêmes mots de passe). Utilisez un gestionnaire de mots de passe pour ne pas faciliter la tâche des attaquants. Vous pouvez trouver des recommandations de gestionnaires de mots de passe sur notre blog, dans la catégorie Gestionnaires de mots de passe.

.Comment utiliser l'authentification à deux facteurs pour protéger les comptes

L'authentification à deux facteurs (2FA), également appelée authentification ou connexion à deux niveaux, consiste à saisir un code temporaire pour confirmer la connexion. Ce code est généré par une application telle que Google ou Microsoft Authenticator, qui sont gratuites. Il est généralement valable pendant une minute, et sans ce code, la connexion est impossible.

L'authentification à deux facteurs présente un avantage important : même si une personne inconnue dispose de vos identifiants de connexion, elle ne pourra pas se connecter sans connaître le code temporaire de l'authentificateur.

Vous pouvez activer la 2FA sur presque tous les services connus, tels que Gmail, Facebook, Instagram ou Netflix. Les banques exigent depuis longtemps une connexion sécurisée avec un facteur supplémentaire, utilisant le plus souvent des moyens biométriques (empreinte digitale sur un smartphone) pour valider la connexion.

D'ailleurs, je me permet de noter qu'en plus de l'authentification à deux facteurs, il existe aussi l'authentification multifacteur (MFA). Alors que la 2FA implique exactement deux facteurs, la MFA peut en utiliser plus, comme par exemple l'empreinte biométrique.

Autres principes de protection

Je mentionnerai quelques autres principes importants qui, bien que moins essentiels qu'un bon mot de passe dans un gestionnaire, ne doivent pas être négligés.

- Considérez les réseaux sociaux comme un endroit suspect et dangereux : Ne cliquez jamais sur les liens envoyés par des inconnus et ne répondez pas aux messages non sollicités.

- Ne partagez jamais vos informations personnelles en ligne : Une fois fournies, vous perdez le contrôle sur ces données. Si quelqu'un vous demande des informations personnelles ou des documents, soyez méfiant.

- Utilisez des méthodes de paiement sécurisées : Ne saisissez jamais le numéro de votre carte ou votre code de sécurité directement sur un site. Utilisez des méthodes plus sûres comme Google Pay, Apple Pay ou PayPal. Ne communiquez jamais vos informations de paiement directement au commerçant.

- Surveillez vos comptes pour toute activité suspecte : Certains commerçants malhonnêtes peuvent tenter de prélever des fonds après un premier achat (cause Temu). Restez vigilant.

- Mettez à jour vos logiciels et antivirus : Gardez votre système d'exploitation, votre navigateur et votre antivirus à jour. Méfiez-vous des antivirus frauduleux qui peuvent être une source d'infection ou un moyen de vous soutirer de l'argent.

- Vérifiez les logiciels : Si vous devez vérifier un programme provenant d'une source douteuse, utilisez l'outil VirusTotal pour le scanner.

Si vous avez lu jusqu'ici, merci pour votre attention. Vous vous souciez évidemment de votre sécurité en ligne, et en suivant ces conseils, vous réduirez considérablement les risques de fraude et les éventuels problèmes.

L'intelligence artificielle marque la fraude

Nous vivons actuellement une révolution informatique et industrielle qui marquera certainement l’histoire de l’humanité. L’IA (intelligence artificielle) peut nous aider dans un large éventail de tâches, nous faire gagner du temps, créer de l’art et produire des résultats autrefois inimaginables. Il est donc logique que les cybercriminels en abusent dès que l'occasion se présente.

L’intelligence artificielle peut aider à rédiger des e-mails frauduleux plus crédibles et bien traduits. Elle est capable de créer des vidéos mettant en scène une personne ou d'imiter parfaitement sa voix. Il suffit de quelques échantillons pour entraîner l’IA. Aujourd’hui, l’IA peut déjà générer des vidéos d’événements fictifs, ou créer des discours de politiciens dans lesquels on peut leur faire dire ce qu’ils n’ont jamais prononcé.

Nous pouvons bientôt des faux appels où le « patron » vous contacte et demande un virement bancaire, par exemple. Et avec l'IA, il devient impossible de distinguer ces appels de l'original. Se prémunir contre de telles attaques sera un défi pour nous tous ; et cela ne sera certainement pas aussi simple que de repérer un faux expéditeur dans un e-mail.

Soyez vigilant, car la fraude prendra des formes inédites et inimaginables. Il convient de dire : ne faites confiance à personne. Et ajoutons à cela : particulièrement si vous communiquez par Internet ou par téléphone.

Liens utils :

- Have I Been Pwned - Un service en ligne gratuit qui permet aux utilisateurs de savoir si leurs adresses e-mail ou leurs mots de passe ont été compromis lors d'une violation de données. L'utilisateur saisit son adresse e-mail, et si celle-ci fait partie d'une fuite de sécurité, HIBP affichera les détails de la base de données compromise. Le service offre également la possibilité de configurer des alertes si l’adresse e-mail saisie est concernée par des fuites. Administré par l'expert en cybersécurité Troy Hunt, ce service fournit des informations précieuses sur la confidentialité.

- Mozilla Monitor - Ce service proposé par Mozilla aide à vérifier si votre compte de messagerie a été affecté par une violation de données. Firefox Monitor rapporte également les dernières violations de données et fournit des conseils utiles sur la protection de vos informations personnelles.

- DeHashed - Ce service permet aux utilisateurs d'effectuer des recherches dans une base de données contenant des informations issues de violations de données. DeHashed propose des options de recherche avancées incluant des noms, des noms d’utilisateur, des adresses IP, et plus encore.

- VirusTotal - Un outil en ligne permettant de vérifier des fichiers et des liens. Vous téléchargez le fichier suspect, et VirusTotal l’analyse à l’aide de dizaines d’antivirus. Cela vous donne une indication sur le fait que le fichier est « propre » ou infecté.

- Google Admin Tools - Messageheader - Cet outil vous aide à analyser plus facilement l'en-tête d'un e-mail et à confirmer si le message contient des signatures DKIM et DMARC.

- Email Header Analyzer - Un outil d'analyse d'en-tête d'e-mail conçu pour les utilisateurs avancés et les administrateurs.